Pas d'actualité

Soutenez No Hack Me sur Tipeee

L'Actu de la veille

Je teste l'OS le plus SÉCURISÉ pour SMARTPHONE !

📩 Reçois le GUIDE stratégique pour apprendre la CYBERSÉCURITÉ ➔ https://hexlabs.pro/guide

⬇️ DÉCOUVRE la nouvelle PLATEFORME pour MAÎTRISER la CYBERSÉCURITÉ 🛡️

Apprends en profondeur la cybersécurité grâce à des cours pratiques, plein d'exercices et des projets concrets ➔ https://hexlabs.pro

❗ Disclaimer ❗

Cette vidéo est uniquement à but éducatif et documentaire.

Elle vise à enseigner la cybersécurité et n'incite en aucun cas à des actes illégaux.

Hafnium décline toute responsabilité en cas d'usage inapproprié.

https://www.youtube.com/watch?v=zFRdfY7OuAc

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

L'Actu des jours précédents

Insights from OVHcloud | INCYBER Canada 2025

https://www.youtube.com/watch?v=OgKky0iIeUI

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

J'ai Testé Windows XP en 2026… Voilà ce qu'il s'est Passé (encore UTILISABLE ?)

Windows XP est-il encore utilisable 25 ans après sa sortie ? J'ai tenté installer ce système légendaire pour le découvrir : navigation web, Minecraft, Discord, Steam, jeux, antivirus… voici ce qui fonctionne encore (et les résultats sont très surprenants). Bonne vidéo :)

Si vous cherchez un hébergeur web fiable, sécurisé et français, vous pouvez profiter de 10% de réduction supplémentaire sur O2Switch avec mon code "PARLONSCYBER10" : https://osw.li/parlonscyber

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes...

https://www.youtube.com/watch?v=1dnRMcXY2MQ

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

On t'avait promis 60k... La réalité est BRUTALE

💰 SALAIRE CYBERSÉCURITÉ 2026 : La Réalité Brutale (Junior, Expert, Freelance & Burnout)

Combien gagne-t-on VRAIMENT en cybersécurité en 2026 ? Découvre les vrais salaires en cybersécurité : du salaire junior cybersécurité qui stagne (35k-42k) aux revenus explosifs des consultants GRC avec NIS2, en passant par le vrai calcul du TJM freelance vs CDI. Cette vidéo révèle la vérité sur les salaires cybersécurité 2026, les métiers cyber les mieux payés, et le prix mental à payer (burnout CISO, stress RSSI).

📊 DANS CETTE VIDÉO SUR LES SALAIRES CYBERSÉCURITÉ 2026 :

• Salaire junior cybersécurité (0-2 ans) : 35k-42k brut annuel

• Salaire expert cybersécurité (3-5 ans) : la golden zone expliquée

• Consultant GRC & NIS2 : le grand gagnant 2026

• Salaire RSSI...

https://www.youtube.com/watch?v=bVb6I2P4CYQ

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Talkie Pwnii Android Special #2: APK Extraction & Mapping Attack Surfaces

Ready to dig into Android apps and find real vulnerabilities? This episode is for you 📱

In this second episode of the Android series on Talkie Pwnii, Pwnii shows you how to download, extract, and analyse APKs to map an application's attack surface effectively.

You'll learn how to break Android apps apart, identify exposed components, and spot potential vulnerabilities directly inside the APK - a crucial step for any Android Bug Bounty hunter.

Want to go deeper into Android reconnaissance? Check out the full article here 👉 https://www.yeswehack.com/fr/learn-bug-bounty/android-recon-bug-bounty-guide

Have ideas or topics you'd like to see covered next in this Android series? Drop them in the comments 👇

#TalkiePwnii #BugBounty #AndroidSecurity #MobileSecurity #YesWeHack

https://www.youtube.com/watch?v=dNxnRV-5ZE8

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

YesWeHack Hunter Interviews – #19 rabhi: “I always tell young people that their #1 asset is time”

The star of our 19th hunter interview is none other than rabhi, who has ranked #1 on YesWeHack since 2019, topping every annual leaderboard year after year. Pretty impressive, if you ask us. Even more impressive when you consider that Bug Bounty hunter is not his main job, as he's also Head of Audit Activities at Sysdream – as well as a father of two.

While attending leHACK last year, rabhi sat down with us to share his journey. In this interview, he looks back on his first steps as a hunter in 2009, explains the types of vulnerabilities he enjoys finding the most, and offers practical advice for those getting started in Bug Bounty today.

Whether you're an aspiring hunter or simply curious about what it takes to stay at the top for so many years, this interview offers rare insights from...

https://www.youtube.com/watch?v=vflHpsiM7rY

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

PDJ INCYBER News - Du one-shot à la vigilance continue : réinventer la gestion des vulnérabilités

Revivez ce petit-déjeuner INCYBER News : Du one-shot à la vigilance continue : réinventer la gestion des vulnérabilités

🙏 Aux côtés de nos intervenants Christophe Verite (Cyber Security Engineer chez Pentera), Ludovic Barbier (RSSI chez Garance), Tsuyoshi Shimabukuro (hackier éthique), Hervé Groshens (expert stratégie IT) et Samuel LE BOUCHER (DSI adjoint chez GCC CONSTRUCTION), nous vous proposons de repenser la gestion de l'exposition en passant d'un inventaire passif à un véritable cycle de remédiation, agile et validé.

👏 Merci également à notre sponsor Pentera pour cette expérience enrichissante, ainsi qu'au Général d'armée (2s) Marc Watin-Augouard et Mélissa Périé Betton d'INCYBER News pour l'animation de cette session enrichissante.

➡️ Retrouvez...

https://www.youtube.com/watch?v=OWePogeXyBE

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Avast Gratuit vs 100 Virus : MIEUX que Windows Defender ? (Test Ultime)

Avast Gratuit vs 100 Virus. Est-ce que l'antivirus va être meilleur que Windows Defender pour me protéger de toutes ces menaces, ou est-ce que je vais me faire infecter ? Avez-vous besoin d'un autre antivirus en 2026 ? Bonne vidéo :)

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes liens :

► Mon Discord : https://discord.gg/sEgCHPf7gt

► Mon Linkedin : https://www.linkedin.com/in/parlonscyber/

► Mon TikTok : https://www.tiktok.com/@parlonscyber

----------------------------------------------------

⏱️...

https://www.youtube.com/watch?v=ZPwYIo_urmM

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Cybersécurité : Ce qu'on NE te dit PAS (Études, Certifs, Burnout)

🚀 FEUILLE DE ROUTE CYBERSÉCURITÉ 2026 : Comment commencer en cybersécurité ? Formation cybersécurité débutant, métiers cybersécurité (SOC Analyst, Pentester, Consultant GRC), certifications cybersécurité, et plateformes d'entraînement hacking. Guide complet pour étudiants, reconversion professionnelle et autodidactes.

La cybersécurité est un sport de haut niveau. Prêt pour le marathon ?

📋 TIMESTAMPS - Feuille de route cybersécurité 2026 :

00:00 - Intro : La réalité du marché en 2026

02:21 - Partie 1 : Le Labyrinthe Scolaire (BUT, BTS, Ingé, Écoles privées)

06:12 - Partie 2 : Les Fondations Invisibles (Réseau, Linux, AD, Scripting)

07:59 - Partie 3 : Les 3 Métiers du Débutant (SOC, Pentest, GRC)

11:27 - Partie 4 : L'Arsenal d'Entraînement (Les plateformes...

https://www.youtube.com/watch?v=y8-cqYXRfvk

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Ce n'est pas juste une fuite de données, c'est PIRE.

La vie privée n'a pas disparu, vous l'avez donnée. Notamment à travers votre activité en ligne qui en dit beaucoup plus sur vous que vous ne le pensez. Voici un tour d'horizon et comment corriger le tir. ⏬ Cliquez ci-dessous pour en savoir plus ⏬.

Envie de propulser tes compétences et ta (future) carrière en Cybersécurité/Informatique ?... alors, 👍 POUCE BLEU, ABONNE TOI ET METS LA CLOCHE 🛎️ ► https://www.youtube.com/c/MichelKartner?sub_confirmation=1

▂▂▂▂▂▂ LIENS UTILES ▂▂▂▂▂▂

✅ MOOC Cybersécurité 100% GRATUIT avec certificat ► https://cyberini.com/cours/mooc-cybersecurite/

👨🎓 FORMATION CYBERSÉCURITÉ CERTIFIANTE (Reconnue par l'État) ► https://cyberini.com/catalogue-formation/

▂▂▂▂▂▂ DESCRIPTION ▂▂▂▂▂▂...

https://www.youtube.com/watch?v=vYI0_hNVtC4

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Jean Le Bouthillier's Insights | INCYBER Canada 2025

Découvrez l'interview de Jean le Bouthillier, CEO de Qohash, entreprise de référence en matière de sécurisation des données.

🔹 Suivez le Forum INCYBER Canada :

Website : https://canada.forum-incyber.com

Linkedin : https://www.linkedin.com/company/incyberforum-canada/

X : https://x.com/INCYBER_Canada

🔹 Ne manquez pas la prochaine édition en Décembre 2026 !

--

Discover Jean Le Bouthillier's interview, as CEO of Qohash, a pillar firm in data security.

🔹 Follow the INCYBER Forum Canada:

Website: https://canada.forum-incyber.com

LinkedIn: https://www.linkedin.com/company/incyberforum-canada/

X: https://x.com/INCYBER_Canada

🔹 Don't miss the next edition in December 2026!

https://www.youtube.com/watch?v=QCceZmBugrA

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Insights from Maj. Gen. Dave Yarker | INCYBER Canada 2025

Ayez un aperçu de l'état de la menace cyber actuelle sur les pays de l'OTAN avec le Major Général Dave Yorker, Commandant Cyber des Forces armées canadiennes.

🔹 Suivez le Forum INCYBER Canada :

Website : https://canada.forum-incyber.com

Linkedin : https://www.linkedin.com/company/incyberforum-canada/

X : https://x.com/INCYBER_Canada

🔹 Ne manquez pas la prochaine édition en Décembre 2026 !

--

Get an overview of the current cyber threat landscape facing NATO countries with Major-General Dave Yorker, Commander of the Canadian Armed Forces Cyber Command.

🔹 Follow the INCYBER Forum Canada:

Website: https://canada.forum-incyber.com

LinkedIn: https://www.linkedin.com/company/incyberforum-canada/

X: https://x.com/INCYBER_Canada

🔹 Don't miss the next edition in December...

https://www.youtube.com/watch?v=aTqNxmNnF0E

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

J'ai enquêté sur les ARNAQUES TikTok qui MANIPULENT votre cerveau (faux sauvetages, IA, argent...)

J'ai enquêté sur des centaines de vidéos TikTok virales d'arnaqueurs qui manipulent vos émotions et votre cerveau en vous mentant dans le but de gagner de l'argent. Bonne vidéo :)

➤ Découvrez Flare ici : https://try.flare.io/parlons-cyber/

Merci à Jonathan (Cybermoustache) pour son expertise : https://www.linkedin.com/in/jonathanspedale

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes liens :

► Mon Discord : https://discord.gg/sEgCHPf7gt

► Mon Linkedin : https://www.linkedin.com/in/parlonscyber/

►...

https://www.youtube.com/watch?v=ElnB9jxno8g

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

CONTOURNER N'IMPORTE QUEL ANTIVIRUS AVEC UN LOADER - avec Helixo32

Vidéo en français sur le fonctionnement d'un exécutable sous Windows et la création d'un chargeur manuel (loader) ainsi que l'obfuscation de son contenu.

Les démonstrations ont été réalisés sur un environnement m'appartenant et dédié à cet effet.

Attention, le piratage est un délit.

L'ensemble des démonstrations inclues dans cette vidéo ont été effectuées dans un laboratoire dédiée à cet usage.

Cette vidéo n'a pas vocation à encourager le hacking en dehors d'un cadre légal.

-------------------------------------------------------------------

Lien vers le projet GitHub :

https://github.com/ProcessusT/LoadThat-PEandAssembly

-------------------------------------------------------------------

Le lien du site Crimson Ops de Matthias :

https://www.crimson-ops.com

-------------------------------------------------------------------

Le...

https://www.youtube.com/watch?v=KcruEHZ_oCk

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

600 000 applications piratées [ React2shell ]

00:00 - Intro

02:00 - Résumé

05:15 - Réaction sur X

07:00 - Drama

11:00 - Attaques en masse

12:30 - L'exploitation

15:44 - Outro

Liens d'affiliation

------------------------------------------------------------------------------------------------------------

🛡️INE : https://ine.grsm.io/wakedxy

🌐 Proton : https://go.getproton.me/SH1Ys

🐱💻 HackTheBox : https://hacktheboxltd.sjv.io/GK2jBL

🎓HTB Academy : https://hacktheboxltd.sjv.io/Vx0yeE

Suivez-moi sur mes réseaux

------------------------------------------------------------------------------------------------------------

► Facebook : https://www.facebook.com/wakedxy/

► Instagram : https://www.instagram.com/wakedxy/

► Twitter : https://twitter.com/Wakedxy1

► Discord : https://discord.gg/generationxy

► Github:...

https://www.youtube.com/watch?v=_3sz47kkATw

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

YesWeHack Hunter Interviews – #18 SpawnZii: “I started tinkering with computers to jailbreak my PS3”

The 18th interviewee in our series of hunter conversations shares some fascinating insights about life as a part-time Bug Bounty hunter and how he got hooked on hacking to begin with.

Among other things, SpawnZii – aka Romain Brun – reflects on the challenges of combining Bug Bounty with a day job, outlines his “disciplined” approach to choosing targets, and offers some useful tips to beginners.

This interview was conducted during a YesWeHack live hacking event at leHACK 2025, in Paris.

You can find SpawnZii on 👇

X: https://yeswehack.com/hunters/spawnzii

GitHub: https://github.com/spawnzii

00:13 How did you become a hacker?

00:59 What do you find most challenging about Bug Bounty?

01:25 Which three words best describe you as a hacker?

01:58 How do you choose your Bug Bounty...

https://www.youtube.com/watch?v=Kx1erSEtGEo

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

WORLDSKILLS 2025 : les COULISSES d'une finale de HACKERS à Taipei

Bonjour à toutes et à tous,

Aujourd'hui, je vous emmène dans une aventure hors normes à l'autre bout du monde : j'ai organisé la finale asiatique de cybersécurité pour les WorldSkills 2025 à Taipei (Taïwan).

Et le niveau est tout simplement hallucinant.

On va plonger dans les coulisses de ce qu'on appelle souvent les "Jeux Olympiques des Métiers". Vous allez voir comment on conçoit une infrastructure réseau résiliente pour une compétition internationale, comment on crée des challenges de hacking (CTF) pour l'élite asiatique, et surtout, découvrir la pression et l'exigence d'un tel événement.

Au programme :

00:00 • Intro : Bienvenue à Taipei

00:40 • C'est quoi les WorldSkills ? (Le choc des cultures)

02:20 • Jour 1 : Vérification de l'infra

04:08 • Jour...

https://www.youtube.com/watch?v=U7dGmOaiRmw

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Comment détecter et exploiter la faille critique React2Shell (CVE-2025-55182)

Dans cette vidéo, je vous explique comment fonctionne la faille critique React2Shell (CVE-2025-55182) affectant les Composants Server React, comment la détecter facilement avec des outils comme Nuclei et Burp Suite, et comment l'exploiter pour exécuter du code à distance sur un serveur vulnérable.

👨💻 *À propos de moi :*

Je suis pentester professionnel avec 9 ans d'expérience dans la réalisation de tests d'intrusion et je partage régulièrement mes connaissances et découvertes dans le domaine de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

- Découvrez mes formations...

https://www.youtube.com/watch?v=b624MAOSGdY

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Cyber Security Agency of Singapore x YesWeHack: SPIRITCYBER IoT Bug Bounty at SICW 2025

The SPIRITCYBER IoT Bug Bounty final saw six teams compete for cash prizes after a four-week qualifying phase involving over 30 teams.

Hosted by the Cyber Security Agency of Singapore in partnership with YesWeHack during Singapore International Cyber Week, the competition tasked the finalists with finding vulnerabilities in IoT devices, with drones taking centre stage this year.

This recap video showcases the energy and excitement of the live competition, as well as interviews with researchers as they collaborate to uncover and report vulnerabilities – demonstrating how ethical hacking can help raise the security bar for connected technologies.

This live hacking event took place on 23-24 October 2025.

#BugBounty #LiveHackingEvent #IoTSecurity #EthicalHacking #Cybersecurity #SICW2025

https://www.youtube.com/watch?v=0JNYRrLPNxI

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Hacker une Imprimante

⛔️ Cette vidéo est uniquement à but instructif. Je ne vous incite en aucun cas à reproduire les techniques présentées dans la vidéo sur un système pour lequel vous n'avez pas une autorisation écrite de la part de propriétaire.⛔️

- Conférence Black Hat : https://youtu.be/DwKzSO4yA_s?si=mjl8pz-stzr9JGDS

- Livre Blanc : https://assets.contentstack.io/v3/assets/blte4f029e766e6b253/blt6495b3c6adf2867f/685aa980a26c5e2b1026969c/vulnerability-disclosure-whitepaper.pdf

Liens d'affiliation

------------------------------------------------------------------------------------------------------------

🛡️INE : https://ine.grsm.io/wakedxy

🌐 Proton : https://go.getproton.me/SH1Ys

🐱💻 HackTheBox : https://hacktheboxltd.sjv.io/GK2jBL

🎓HTB Academy : https://hacktheboxltd.sjv.io/Vx0yeE

Suivez-moi...

https://www.youtube.com/watch?v=kgV32ZBZZvg

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

ChatGPT vs Gemini : Créer GTA 6 de Zéro en 45 minutes !

J'ai mis ChatGPT 5.1 et Gemini 3 Pro au défi de construire GTA 6 à partir de zéro et en seulement 45 minutes ! Désolé Rockstar, j'ai été plus rapide :)

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes liens :

► Mon Discord : https://discord.gg/sEgCHPf7gt

► Mon Linkedin : https://www.linkedin.com/in/parlonscyber/

► Mon TikTok : https://www.tiktok.com/@parlonscyber

----------------------------------------------------

⏱️ Les Moments Clés ⏱️

0:00 - Intro

0:35 - ChatGPT...

https://www.youtube.com/watch?v=SSt28gw40WQ

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Ne croyez plus les avis Google (J'ai codé un détecteur)

Bonjour à toutes et à tous,

Aujourd'hui, je vous emmène dans une enquête un peu spéciale : j'ai codé un détecteur de faux avis Google.

Et les résultats vont vous surprendre.

On va plonger dans les coulisses des avis en ligne, comprendre comment certains établissements manipulent leurs notes, et surtout, comment j'ai développé — en moins d'une heure — un outil capable de repérer les faux commentaires sur une fiche Google Business.

Au programme :

00:00 • Intro

00:30 • Le fléau des faux avis en ligne et les chiffres hallucinants

01:46 • Comment j'ai imaginé un algorithme maison pour détecter les anomalies

02:44 • Étape 1 : repérer les copier-coller et les vagues d'avis suspects

08:40 • Étape 2 : l'IA à la rescousse pour flairer les faux commentaires...

https://www.youtube.com/watch?v=jo7LeeZ3_gk

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

J'ai Installé le Système d'Exploitation Nord-Coréen… Et je l'ai Connecté à Internet

Vous êtes-vous déjà demandé à quoi ressemble l'informatique en Corée du Nord ? Dans cette vidéo, je vais installer Red Star OS sur mon PC et, surtout, de le connecter à Internet. Souhaitez moi bonne chance :)

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes liens :

► Mon Discord : https://discord.gg/sEgCHPf7gt

► Mon Linkedin : https://www.linkedin.com/in/parlonscyber/

► Mon TikTok : https://www.tiktok.com/@parlonscyber

#youtube #cybersécurité #redstar #coree #internet

https://www.youtube.com/watch?v=7wfyuIrGhPI

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

PDJ INCYBER News - Sécuriser les identités et les accès dans la santé et le secteur public

Revivez ce petit-déjeuner INCYBER News sur une thématique cruciale de la cybersécurité: la sécurisation des données et des accès dans le secteur de la santé, ainsi que dans le secteur public.

🙏 Merci à nos intervenants pour leurs retours d'expérience précieux :

Amélie Leroux, Directrice Commerciale - Imprivata

Sarah Edimbourg, Directrice Commerciale & Channel - KNS

Michael BRIAND, Advisory Solution Consultant - Sail Point

Dr. Xavier Alacoque (M.D., CDO, CISO, LCL), CSO & CDO - IUCT-Oncopole

Jean-Baptiste Milone, Directeur du pôle Référentiels et Services Socles DNS - Ministère de la Santé

👏 Merci également à notre sponsor Immersive Labs pour cette expérience unique, ainsi qu'au Général d'armée (2s) Marc Watin-Augouard et Mélissa Périé Betton d'INCYBER...

https://www.youtube.com/watch?v=eIaW7z2hCu8

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Marc Chaput's Insights - KPMG Canada | INCYBER Canada 2025

Découvrez comment KPMG Canada accompagne les entreprises au quotidien dans les sujets cruciaux de cybersécurité d'aujourd'hui et demain.

🔹 Suivez le Forum INCYBER Canada :

Website : https://canada.forum-incyber.com

Linkedin : https://www.linkedin.com/company/incyberforum-canada/

X : https://x.com/INCYBER_Canada

🔹 Ne manquez pas la prochaine édition en Décembre 2026 !

--

Discover how KPMG Canada supports firms in their day-to-day operations regarding today and tomorrow's crucial cybersecurity challenges.

🔹 Follow the INCYBER Forum Canada:

Website: https://canada.forum-incyber.com

LinkedIn: https://www.linkedin.com/company/incyberforum-canada/

X: https://x.com/INCYBER_Canada

🔹 Don't miss the next edition in December 2026!

https://www.youtube.com/watch?v=L5fM8Vyq3RY

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Sumona Banerji's Insights - Mindshield Insitute | INCYBER Canada 2025

Découvrez le domaine passionnant de la cyber-psychologie avec Sumona Banerji, fondatrice et directrice du Mindshield Institute, un think tank canadien spécialisé dans cette branche émergeante de l'écosystème de cybersécurité.

🔹 Suivez le Forum INCYBER Canada :

Website : https://canada.forum-incyber.com

Linkedin : https://www.linkedin.com/company/incyberforum-canada/

X : https://x.com/INCYBER_Canada

🔹 Ne manquez pas la prochaine édition en Décembre 2026 !

--

Discover the exciting field of cyberpsychology with Sumona Banerji, founder and director of the Mindshield Institute, a Canadian think tank specializing in this emerging branch of the cybersecurity ecosystem.

🔹 Follow the INCYBER Forum Canada:

Website: https://canada.forum-incyber.com

LinkedIn: https://www.linkedin.com/company/incyberforum-canada/

X:...

https://www.youtube.com/watch?v=NwffgsD4srQ

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Mickael Nadeau's Insights - Cyberdefense.AI | INCYBER Canada 2025

Écoutez l'interview éclairante de Mickael Nadeau, CTO de Cyberdefense.AI, grands gagnants du Prix de la startup du Forum INCYBER Canada 2025.

🔹 Suivez le Forum INCYBER Canada :

Website : https://canada.forum-incyber.com

Linkedin : https://www.linkedin.com/company/incyberforum-canada/

X : https://x.com/INCYBER_Canada

🔹 Ne manquez pas la prochaine édition en Décembre 2026 !

--

Watch Mickael Nadeau's enlightening interview, as the CTO of Cyberdefense.AI, winner of the INCYBER Forum Canada 2025 Startup Awards.

🔹 Follow the INCYBER Forum Canada:

Website: https://canada.forum-incyber.com

LinkedIn: https://www.linkedin.com/company/incyberforum-canada/

X: https://x.com/INCYBER_Canada

🔹 Don't miss the next edition in December 2026!

https://www.youtube.com/watch?v=n985exVbJ3k

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Docker n'est PAS sécurisé : la vérité que personne ne vous dit

Bonjour à toutes et à tous,

Aujourd'hui, je vous propose un format complet et accessible pour comprendre comment sécuriser Docker, éviter les mauvaises configurations et protéger votre machine hôte contre les risques d'élévation de privilèges, de container escape et de compromission du Docker Engine.

Dans cette vidéo, on explore en détail les mécanismes internes de Docker (API, docker.sock, namespaces, cgroups), les erreurs critiques que l'on retrouve en pentest et en audit de sécurité, ainsi que les bonnes pratiques essentielles pour déployer vos conteneurs en toute sérénité.

Au programme :

00:00 • Intro

00:13 • Fonctionnement interne de Docker : API, docker.sock, namespaces, cgroups ;

03:58 • Exposition du Docker socket : comment une seule erreur peut donner...

https://www.youtube.com/watch?v=PL-h_mqcJzY

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Egidijus Meilunas' Insights | INCYBER Canada 2025

Écoutez ce qu'Egidijus Meilunas, Ambassadeur de la République de Lituanie au Canada, a à dire sur l'importance cruciale de la cyberdiplomatie et de la coopération pour la protection du cyberespace des États membres de l'OTAN.

🔹 Suivez le Forum INCYBER Canada :

Website : https://canada.forum-incyber.com

Linkedin : https://www.linkedin.com/company/incyberforum-canada/

X : https://x.com/INCYBER_Canada

🔹 Ne manquez pas la prochaine édition en Décembre 2026 !

--

Hear what Egidijus Meilunas, Ambassador of the Republic of Lithuania to Canada, has to say about the crucial importance of cyberdiplomacy and cooperation regarding safeguarding the syberspace of NATO member states.

🔹 Follow the INCYBER Forum Canada:

Website: https://canada.forum-incyber.com

LinkedIn: https://www.linkedin.com/company/incyberforum-canada/

X:...

https://www.youtube.com/watch?v=ks7I-vhmESE

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

YesWeHack Hunter Interviews – #17 Aituglo: “I'm primarily looking at targets that I already use”

The star of this video interview first became interested in cybersecurity aged 14.

Soon enough he was experimenting with Bug Bounty, and after a spell of ethical hacking he embarked on a career in software development.

Things have come full circle and Cassim Khouani aka ‘Aituglo' is now among the most accomplished hunters registered on YesWeHack.

Ranked highly on our all-time leaderboard, he nevertheless initially found it hard to find bugs – and his comments on this subject will be a source of reassurance for any newbies enduring their own barren start to their hunting career.

As well as eventually thriving in Bug Bounty, the hacker also found time to build a cybersecurity and vulnerability search engine 👉 http://hackyx.io

This interview was conducted during a YesWeHack live...

https://www.youtube.com/watch?v=Edy5uyY2tWI

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

À QUOI RESSEMBLE UN SYSTÈME INFECTÉ EN 2026 ? 🦠☠️ MALWARE IA DU FUTUR

Un Malware IA se cache dans un système infecté et n'est pas visible dans le gestionnaire des tâches. Comment donc le repérer et l'arrêter ? ⏬ Cliquez ci-dessous pour en savoir plus ⏬.

Envie de propulser tes compétences et ta (future) carrière en Cybersécurité/Informatique ?... alors, 👍 POUCE BLEU, ABONNE TOI ET METS LA CLOCHE 🛎️ ► https://www.youtube.com/c/MichelKartner?sub_confirmation=1

▂▂▂▂▂▂ LIENS UTILES ▂▂▂▂▂▂

✅Plus d'infos sur les malwares IA ► https://cloud.google.com/blog/topics/threat-intelligence/threat-actor-usage-of-ai-tools?hl=fr

✅ MOOC Cybersécurité 100% GRATUIT avec certificat ► https://cyberini.com/cours/mooc-cybersecurite/

👨🎓 FORMATION CYBERSÉCURITÉ CERTIFIANTE (Reconnue par l'État) ► https://cyberini.com/catalogue-formation/...

https://www.youtube.com/watch?v=IcT9SKICcF8

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

RUBBER DUCKY - COMPRENDRE LES FICHIERS DE LANGUE

Salut à toutes et à tous,

Comme de nombreuses personnes créant leurs payloads pour leur Rubber Ducky, vous vous êtes déjà retrouvé à ne pas avoir le bon caractères rendu lors de l'exécution de votre charge utile.

Et bien, c'est terminé, car aujourd'hui, je vais tout vous dire pour que vous puissiez comprendre parfaitement le fonctionnement d'un fichier de langue .json présent dans Payload Studio.

Vous verrez, le fonctionnement n'est pas si complexe à comprendre et ça pourra fortement vous être utile.

-----------------------------------------------------------------------------

0:00 Intro

1:08 Générique

1:32 Présentation

2:24 Structure d'un fichier langue .json

9:10 Identifier les touches sur MacOS

13:19 Conclusion

-----------------------------------------------------------------------------

🔔...

https://www.youtube.com/watch?v=hwZ4mj2Bdq8

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

(P05) (MAIN) Cyberwarfare

Revivez l'intervention d'importance stratégique de plusieurs officiers supérieurs et généraux su sujet de la cyberguerre. Découvrez leurs perspectives de haut niveau sur les défis des conflits numériques, les nouvelles doctrines de défense et l'impact de l'IA. Une analyse cruciale de la militarisation de l'espace cyber.

🔹 Suivez le Forum INCYBER Canada :

Website : https://canada.forum-incyber.com

Linkedin : https://www.linkedin.com/company/incyberforum-canada/

X : https://x.com/INCYBER_Canada

🔹 Ne manquez pas la prochaine édition en Décembre 2026 !

--

Relive the strategically important intervention of several senior officers and generals on cyberwarfare. Discover their high-level perspectives on the challenges of digital conflicts, new defense doctrines, and the impact...

https://www.youtube.com/watch?v=2z70LFYyUw0

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Comment auditer et corriger une application Symfony #rediffusion du 09/11/2025

Rediffusion du live durant lequel je vous ai montré centaines vulnérabilités présentent sur mon application Symfony d'entraînement.

On a parlé d'injection SQL, de XSS, de LFI et d'injections de commandes.

- L'application vulnérable : https://github.com/Secureaks/VulnerableSymfony

👨💻 *À propos de moi :*

Je suis pentester professionnel avec plus de 9 ans d'expérience dans la réalisation de tests d'intrusion. Sur cette chaîne, je partage mes connaissances, mes découvertes et des démonstrations pratiques autour de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

-...

https://www.youtube.com/watch?v=oKvybGaLnw8

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

(S06) (MENACES) L'IA devient un vecteur d'attaque : comment amorcer la riposte ?

L'IA est désormais un vecteur d'attaque majeur, transformant radicalement le paysage cyber. La prolifération des applications d'IA expose les architectures d'entreprise à des risques inédits : de l'injection de prompt à l'exposition de données sensibles, en passant par l'empoisonnement de la mémoire des agents IA. Découvrez pourquoi une stratégie de sécurité de l'IA complète n'est plus une option, mais une nécessité absolue pour contrer ces menaces sophistiquées et garantir la résilience de votre innovation.

🙏 Un immense merci à Palo Alto pour cette intervention passionnante.

🔹 Suivez le Forum INCYBER Canada :

Website : https://canada.forum-incyber.com

Linkedin : https://www.linkedin.com/company/incyberforum-canada/

X : https://x.com/INCYBER_Canada

🔹 Ne manquez...

https://www.youtube.com/watch?v=w19AZXkRSxM

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

(P01) (INFOSEC) L'IA dans les SOC : révolution en vue ?

Imaginez un SOC capable d'apprendre, d'anticiper et d'arrêter les attaques avant même qu'elles ne frappent. L'intégration de l'IA fait évoluer les centres d'opérations vers des systèmes proactifs et quasi-autonomes, redéfinissant la défense cyber : plus rapide et plus agile que jamais. Cette transformation soulève des questions cruciales : la filière est-elle prête à cette mutation ? Quel est le juste équilibre entre l'intelligence humaine et l'automatisation pour garantir une sécurité optimale ?

🙏Un grand merci à SentinelOne® pour cette intervention des plus pertinentes!

🔹 Suivez le Forum INCYBER Canada :

Website : https://canada.forum-incyber.com

Linkedin : https://www.linkedin.com/company/incyberforum-canada/

X : https://x.com/INCYBER_Canada

🔹 Ne manquez...

https://www.youtube.com/watch?v=9PAck1anFvA

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

La vraie vie d'un hacker éthique - pas comme dans les films

Bonjour à toutes et à tous,

nouvelle formule aujourd'hui : je vous emmène dans une semaine type dans la peau d'un pentester / consultant cybersécurité (ou « hacker éthique »)

Au programme :

• matinée veille techno + petit-déj, gestion des messages et mise en route ;

• conception d'une architecture Azure + déploiement via Terraform pour héberger des challenges (scalable, isolé, “start challenge” en 1 clic) ;

• restitution client après un audit externe et échanges techniques avec l'équipe ;

• déplacement pour un test d'intrusion interne ;

• création de challenges (cloud, web, AD), formations (Active Directory, web, reverse) et création de contenu pour RMP ;

• vie en full remote : tapis de marche, bureau debout, sport, et moments chill / gaming...

https://www.youtube.com/watch?v=kSsjjy7UQmg

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Talkie Pwnii Android Special #1: How to Setup Your Android Lab for Bug Bounty

Ready to start hunting on Android applications? Here's your first step!

This first episode of the Android series on Talkie Pwnii shows you how to set up your mobile bug bounty lab from scratch. 📱

Pwnii walks you through installing and configuring essential tools like Android Studio, Genymotion, Magisk and more to build a testing environment for Android applications.

Want to dive deeper? Check out the detailed article here: https://www.yeswehack.com/fr/learn-bug-bounty/android-lab-mobile-hacking-tools

Got ideas for future episodes in this Android series? Drop them in the comments 👇

#TalkiePwnii #BugBounty #AndroidSecurity #MobileSecurity #YesWeHack

https://www.youtube.com/watch?v=9QG8Wq-UacU

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Le SEUL Guide d'Optimisation PC Dont Vous Aurez BESOIN en 2025 (Windows)

Voici le guide d'optimisation PC Windows le plus complet de 2025. Vous allez apprendre à améliorer les performances de votre PC, quelle que soit sa configuration de manière rapide, sûr et efficace. Vous obtiendrez plus de FPS, une latence réduite, et une meilleure réactivité de votre système. Bonne vidéo :)

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes liens :

► Mon Discord : https://discord.gg/sEgCHPf7gt

► Mon Linkedin : https://www.linkedin.com/in/parlonscyber/

► Mon...

https://www.youtube.com/watch?v=AOeLWEBUQ0A

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

YesWeHack Customer Story: TeamViewer, the digital workplace platform

“We backed the right horse and have never regretted our decision,” says TeamViewer's Patricia Leppert in this video about the global tech company's Bug Bounty Program.

Watch the video to hear TeamViewer's team manager for customer trust and security explain how the decision to partner with YesWeHack has been vindicated.

Patricia also explains why the provider of remote access and support software decided to launch a Bug bounty Program in the first place, how it has evolved since launch and its plans to expand the program.

She additionally shares best-practice advice for CISOs and security teams in terms of configuring Bug Bounty Programs and collaborating with security researchers.

TeamViewer is a digital workplace platform headquartered in Göppingen, Germany. Founded in 2005,...

https://www.youtube.com/watch?v=hJWwJNNU7bw

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Exploitation de Labs PortSwigger : HTTP request smuggling, XSS #rediffusion du 26/10/2025

Rediffusion du live durant lequel on a fait des labs Portswigger sur des vulnérabilités web, notamment le HTTP request smuggling et les XSS.

👨💻 *À propos de moi :*

Je suis pentester professionnel avec plus de 9 ans d'expérience dans la réalisation de tests d'intrusion. Sur cette chaîne, je partage mes connaissances, mes découvertes et des démonstrations pratiques autour de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

- Découvrez mes formations et masterclass : https://academy.secureaks.com/

🔗 *Ressources et liens utiles :*

- Accéder aux labs : https://portswigger.net/web-security/all-labs

🌐...

https://www.youtube.com/watch?v=S8Q88u2NCKo

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

QINHUI avoue enfin..

Thomas, alias QINHUI, a récemment révélé que ses vidéos étaient à moitié scénarisées après son passage chez McFly et Carlito. Je te partage ma réaction dans cette vidéo

Soutenir la chaine

-----------------------------------------------------------------------------------------------------------

☕Buy me a coffee : https://www.buymeacoffee.com/waked

Liens d'affiliation

------------------------------------------------------------------------------------------------------------

🛡️INE : https://ine.grsm.io/wakedxy

🌐 Proton :

- Proton Pass: https://go.getproton.me/SH1Yv

- Proton VPN: https://go.getproton.me/SH1Ys

- Proton Mail: https://go.getproton.me/SH1Yx

🐱💻 HackTheBox : https://hacktheboxltd.sjv.io/GK2jBL

🎓HTB Academy : https://hacktheboxltd.sjv.io/Vx0yeE

Suivez-moi...

https://www.youtube.com/watch?v=oZJC3KUIgIU

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

La VULNÉRABILITÉ CLOUD la plus CRITIQUE de 2025 ? (CVE-2025-55241)

Le système d'identité cloud de Microsoft, Entra ID, a frôlé la catastrophe : une vulnérabilité critique (CVE-2025-55241) a rendu possible l'usurpation inter-tenant via des actor tokens encapsulés dans un wrapper non signé (alg: none), acceptés par l'API Azure AD Graph (legacy). Résultat, eh bien on voit ça dans la vidéo....

Au programme :

00:00 — Intro

00:50 — Entra ID en 2 minutes (tenants, rôles, IAM)

03:50 — Tokens 101 : JWT, user token vs actor token

05:10 — Anatomie de la faille : wrapper alg:none, tenantId/nameid, Azure AD Graph (legacy)

07:50 — Démo (conceptuelle) : usurpation cross-tenant jusqu'au Global Admin

10:10 — Pourquoi l'Accès conditionnel ne vous sauve pas toujours ici

11:40 — Impacts concrets : lecture/écriture dans l'annuaire,...

https://www.youtube.com/watch?v=ZiqFYyBjUYY

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

On a fait des Labs PortSwigger (Droits, GraphQL) #rediffusion du 19/10/2025

Rediffusion du live durant lequel on a fait des labs Portswigger sur des vulnérabilités web.

👨💻 *À propos de moi :*

Je suis pentester professionnel avec plus de 9 ans d'expérience dans la réalisation de tests d'intrusion. Sur cette chaîne, je partage mes connaissances, mes découvertes et des démonstrations pratiques autour de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

- Découvrez mes formations et masterclass : https://academy.secureaks.com/

🔗 *Ressources et liens utiles :*

- Accéder aux labs : https://portswigger.net/web-security/all-labs

🌐 *Restons...

https://www.youtube.com/watch?v=tBtjqSip9mk

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Quelqu'un m'a Envoyé un VIRUS par Mail… et j'ai Cliqué (Faux Partenariat)

Ils ont tenté de m'arnaquer avec un « partenariat pro » en me faisant installer un virus… Et je me suis fait avoir. Bonne vidéo :)

➤ Découvrez Flare ici : https://try.flare.io/parlons-cyber/

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes liens :

► Mon Discord : https://discord.gg/sEgCHPf7gt

► Mon Linkedin : https://www.linkedin.com/in/parlonscyber/

► Mon TikTok : https://www.tiktok.com/@parlonscyber

#youtube #cybersécurité #partenariat #virus #phishing #mail

https://www.youtube.com/watch?v=bBDTRaNYGy0

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

RUBBER DUCKY - ATTACKMODE & VARIABLES

Salut à toutes et à tous,

Pour cette seconde vidéo dédiée à la nouvelle Rubber Ducky, je vais vous montrer de nouvelle fonctions comme ATTACKMODE, le Spoof VID/PID, les Constantes & Variables, etc...

On passe un niveau sur cette vidéo mais ce n'est que le début !!!

Attachez vous bien, ça commence à devenir costaud !!!

Article concernant cette vidéo sur mon site avec exemple de payload : https://s3curity.info/wp/rubber-ducky-attackmode-variables/

-----------------------------------------------------------------------------

0:00 Intro

0:47 Générique

1:19 Présentation

1:55 ATTACKMODE

5:56 Spoof VID/PID

8:40 SAVE_ATTACKMODE

11:16 Constantes & Variables

13:30 Conclusion

-----------------------------------------------------------------------------

🔔 ABONNEZ-VOUS 🔔

➜...

https://www.youtube.com/watch?v=k5Uc-oitelk

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

YesWeHack Hunter Interviews – #16 Wlayzz: “You always need to fight against yourself to find bugs”

The bug hunter interviewed here is one of our all-time most successful hunters – despite only registering with YesWeHack in 2022 and combining Bug Bounty with a pentesting and red teaming role.

Ranked 37 on our all-time leaderboard at the time of writing, Lucien Doustaly aka Wlayzz answered our questions about his hacking career during a YesWeHack live hacking event that took place at leHACK, in Paris.

In this interview, the French hacker and sometime CTF player (https://ctftime.org/team/87450) talked about what he enjoys about Bug Bounty, his favourite hacking tool, his best bug find to date – and more besides.

00:24 Do you feel like being a pentester helps you in Bug Bounty?

00:46 What do you enjoy most about Bug Bounty?

01:04 Which three words best describe you as a hacker?

01:29...

https://www.youtube.com/watch?v=RxbcNULdbY8

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

50 min pour tout déverrouiller

⛔️ Cette vidéo est uniquement à but instructif. Je ne vous incite en aucun cas à reproduire les techniques présentées dans la vidéo sur un système pour lequel vous n'avez pas une autorisation écrite de la part de propriétaire.⛔️

On s'attaque à la machine Baby de HackTheBox

Pour installer exegol : https://exegol.com/install

Soutenir la chaine

-----------------------------------------------------------------------------------------------------------

☕Buy me a coffee : https://www.buymeacoffee.com/waked

Liens d'affiliation

------------------------------------------------------------------------------------------------------------

🛡️INE : https://ine.grsm.io/wakedxy

🌐 Proton :

- Proton Pass: https://go.getproton.me/SH1Yv

- Proton VPN: https://go.getproton.me/SH1Ys

...

https://www.youtube.com/watch?v=dMsV0MOW2xo

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Ce plugin va changer ta façon de tester les droits utilisateurs !

Dans cet extrait d'un de mes lives (du 05/10/2025), je vous montre comment résoudre un des labs Portswigger sur le contrôle d'accès utilisateur, et comment utiliser le plugin Authmatrix de Burp Suite pour automatiser une partie des tests de sécurité sur les droits des utilisateurs.

Par ailleurs, je passe rapidement sur l'installation de jython, mais, si vous avez besoin d'en savoir plus n'hésitez pas à consulter le lien un peu plus bas.

👨💻 *À propos de moi :*

Je suis pentester professionnel avec plus de 9 ans d'expérience dans la réalisation de tests d'intrusion. Sur cette chaîne, je partage mes connaissances, mes découvertes et des démonstrations pratiques autour de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓...

https://www.youtube.com/watch?v=uYGu5wiHYeo

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

🔑 les SIGNATURES DIGITALES en CYBERSÉCURITÉ

📩 Reçois le GUIDE stratégique pour apprendre la CYBERSÉCURITÉ ➔ https://hexlabs.pro/guide

⬇️ DÉCOUVRE la nouvelle PLATEFORME pour MAÎTRISER la CYBERSÉCURITÉ 🛡️

Apprends en profondeur la cybersécurité grâce à des cours pratiques, plein d'exercices et des projets concrets ➔ https://hexlabs.pro

❗ Disclaimer ❗

Cette vidéo est uniquement à but éducatif et documentaire.

Elle vise à enseigner la cybersécurité et n'incite en aucun cas à des actes illégaux.

Hafnium décline toute responsabilité en cas d'usage inapproprié.

https://www.youtube.com/watch?v=dSwEfu7frFM

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

On a fait des Labs PortSwigger (Access control, SQLi...) #rediffusion du 05/10/2025

Rediffusion du live durant lequel on a fait des labs Portswigger sur des vulnérabilités web.

👨💻 *À propos de moi :*

Je suis pentester professionnel avec plus de 9 ans d'expérience dans la réalisation de tests d'intrusion. Sur cette chaîne, je partage mes connaissances, mes découvertes et des démonstrations pratiques autour de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

- Découvrez mes formations et masterclass : https://academy.secureaks.com/

🔗 *Ressources et liens utiles :*

- Accéder aux labs : https://portswigger.net/web-security/all-labs

🌐 *Restons...

https://www.youtube.com/watch?v=5cqoamdZVvE

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Chrome, Firefox, Brave… Quel Navigateur Choisir en 2026 ? (Comparatif Complet)

Si vous cherchez un hébergeur web fiable, sécurisé et français, vous pouvez profiter de 10% de réduction supplémentaire sur O2Switch avec mon code "PARLONSCYBER10" : https://osw.li/parlonscyber

Quel navigateur est le meilleur pour votre vie privée, votre sécurité et votre anonymat ? Bonne vidéo :)

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes liens :

► Mon Discord : https://discord.gg/sEgCHPf7gt

► Mon Linkedin : https://www.linkedin.com/in/parlonscyber/

► Mon TikTok :...

https://www.youtube.com/watch?v=-QdAPK3IshM

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

APPRENDRE À CODER : PAR OÙ COMMENCER 👨💻

Apprendre à coder n'est pas seulement suivre sa passion, c'est quelque chose qui devrait être obligatoire en informatique. Mais comment bien s'y prendre ? Découvrez la méthode de Feynman pour apprendre vite et surtout bien ⏬ Cliquez ci-dessous pour en savoir plus ⏬.

Envie de propulser tes compétences et ta (future) carrière en Cybersécurité/Informatique ?... alors, 👍 POUCE BLEU, ABONNE TOI ET METS LA CLOCHE 🛎️ ► https://www.youtube.com/c/MichelKartner?sub_confirmation=1

▂▂▂▂▂▂ LIENS UTILES ▂▂▂▂▂▂

✅ Les exemples de Prompt pour Chat GPT ► https://cyberini.com/EXEMPLES_DE_PROMPTS.txt

✅ Le site pour obtenir votre plan d'apprentissage complet ► http://bit.ly/4nvvPiG

✅ Le site pour pratiquer avec des outils et systèmes sans rien installer...

https://www.youtube.com/watch?v=VY13bnKfFzg

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Dark Web : Hidden Wiki DÉVOILÉ, mythes Tor vs vraies menaces

Le dark web intrigue — et effraie. Dans cette vidéo, on entre à l'intérieur du Hidden Wiki, l'annuaire des sites en .onion qui sert souvent de porte d'entrée vers le réseau Tor. On démêle mythes et réalités : des légendes sensationnelles (Red Rooms, tueurs à gages) aux services bien réels (marchés, forums, plateformes de lanceurs d'alerte et outils d'anonymat). On verra aussi pourquoi les experts surveillent ces annuaires et comment ils repèrent les vraies menaces. À regarder avec prudence et esprit critique.

Au programme :

00:00 — Intro

00:25 — Qu'est-ce que le Hidden Wiki ? (annuaire .onion, organisation par catégories)

03:35 — Mythes vs réalité : tueurs à gages, Red Rooms — démystification

06:00 — Ce qu'on trouve vraiment : marchés noirs,...

https://www.youtube.com/watch?v=B9-z6y4ts48

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Le PROTOCOLE SSH pour DÉBUTANTS 💡

📩 Reçois le GUIDE stratégique pour apprendre la CYBERSÉCURITÉ ➔ https://hexlabs.pro/guide

⬇️ DÉCOUVRE la nouvelle PLATEFORME pour MAÎTRISER la CYBERSÉCURITÉ 🛡️

Apprends en profondeur la cybersécurité grâce à des cours pratiques, plein d'exercices et des projets concrets ➔ https://hexlabs.pro

1:39 Installer un serveur SSH

5:13 Se connecter en SSH

7:05 Connexion clef privée/publique

14:38 Configurer un serveur SSH

25:48 Know hosts

31:00 Les agents SSH

❗ Disclaimer ❗

Cette vidéo est uniquement à but éducatif et documentaire.

Elle vise à enseigner la cybersécurité et n'incite en aucun cas à des actes illégaux.

Hafnium décline toute responsabilité en cas d'usage inapproprié.

https://www.youtube.com/watch?v=SQVigDEc-Dk

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

DEVELOPPER VOTRE PROPRE SERVEUR DE HACKING 🔥

Vidéo en français sur le développement d'un serveur de Command and Control (Volchock C2) dans le cadre d'une mission Red Team.

Les démonstrations ont été réalisés sur un environnement m'appartenant et dédié à cet effet.

Attention, le piratage est un délit.

L'ensemble des démonstrations inclues dans cette vidéo ont été effectuées dans un laboratoire dédiée à cet usage.

Cette vidéo n'a pas vocation à encourager le hacking en dehors d'un cadre légal.

-------------------------------------------------------------------

Lien vers le projet GitHub :

https://github.com/ProcessusT/VolchockC2

-------------------------------------------------------------------

Le lien de la vidéo sur Dictofuscation :

https://youtu.be/T-bDg5VyPuQ?si=ie7dbIsY62FHRVM3

-------------------------------------------------------------------

Le...

https://www.youtube.com/watch?v=5HGLPZUcDCg

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

TeamViewer x YesWeHack: Live Hacking Event at Nullcon Berlin 2025

The creativity and lateral thinking demonstrated by our ethical hackers continues to astound – as these highlights from a YesWeHack live hacking event in Berlin demonstrated.

Targets for this live Bug Bounty belonged to TeamViewer, the provider of remote access/control software. TeamViewer software has been installed on more than 2.5 billion devices worldwide.

Highlights from this hacking event, which took place on 4-5 September 2025, feature interviews with the TeamViewer security team, YesWeHack's support team, and an array of participating security researchers.

Check out the rules, scopes and rewards of TeamViewer's public Bug Bounty Program on YesWeHack: https://yeswehack.com/programs/teamviewer-bounty-program

Read our interview with Michael Gillig, senior project manager for...

https://www.youtube.com/watch?v=fOjhPn_WeU4

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Il a été payé pour Hacker une Banque

Wout Debaenst Co-Founder et CEO de AllSeek, nous raconte comment ses collègues et lui on pu prendre le controle de plusieurs ordinateurs lors d'une mission RedTeam dans une banque.

Suivre Wout : https://www.linkedin.com/in/wout-debaenst/

Soutenir la chaine

-----------------------------------------------------------------------------------------------------------

☕Buy me a coffee : https://www.buymeacoffee.com/waked

Liens d'affiliation

------------------------------------------------------------------------------------------------------------

🛡️INE : https://ine.grsm.io/wakedxy

🌐 Proton :

- Proton Pass: https://go.getproton.me/SH1Yv

- Proton VPN: https://go.getproton.me/SH1Ys

- Proton Mail: https://go.getproton.me/SH1Yx

🐱💻 HackTheBox : https://hacktheboxltd.sjv.io/GK2jBL

🎓HTB...

https://www.youtube.com/watch?v=SnSBNkooVao

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

On pirate des trucs (Machines Hack The Box Code) #rediffusion du 21/09/2025

Rediffusion du live durant lequel on a fait la machine Hack The Box "Code".

👨💻 *À propos de moi :*

Je suis pentester professionnel avec plus de 9 ans d'expérience dans la réalisation de tests d'intrusion. Sur cette chaîne, je partage mes connaissances, mes découvertes et des démonstrations pratiques autour de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

- Découvrez mes formations et masterclass : https://academy.secureaks.com/

🔗 *Ressources et liens utiles :*

- Créez un compte Hack The Box (lien affilié) : https://hacktheboxltd.sjv.io/6ev54b

- Machine HTB...

https://www.youtube.com/watch?v=kczM-1ADa4k

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Cette attaque aurait pu CASSER ce site web

Retour sur l'attaque supply chain qu'il y a eu sur certain package npmjs ce 08 septembre 2025.

Comment les #hackers s'y sont pris, combien ils ont dérobés, que fait le code malveillant... on va tout revoir dans cette vidéo.

#malware #npm

00:00 : Introduction

01:19 : L'attaque de phishing

01:47 : Comment détecter cette attaque ?

02:42 : Analyse du site de phishing

03:25 : La mystérieuse ligne de code

06:12 : Quel impact ?

06:55 : Une nouvelle attaque récente sur NPM

07:21 : Comment éviter une telle attaque

08:25 : Outro

https://www.youtube.com/watch?v=1Spv1h3xnA0

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Windows Defender vs 100 Virus : Le TEST Ultime !

Windows Defender vs 100 Virus. Est-ce que l'antivirus de Microsoft va être assez bon pour me protéger de toutes ces menaces, ou est-ce que je vais me faire infecté ? Avez-vous besoin d'un autre antivirus en 2025 ? Bonne vidéo :)

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes liens :

► Mon Discord : https://discord.gg/sEgCHPf7gt

► Mon Linkedin : https://www.linkedin.com/in/parlonscyber/

► Mon TikTok : https://www.tiktok.com/@parlonscyber

----------------------------------------------------

⏱️...

https://www.youtube.com/watch?v=5gqQqgVBceI

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Le DANGER des "AGENTS" IA

📩 Reçois le GUIDE stratégique pour apprendre la CYBERSÉCURITÉ ➔ https://hexlabs.pro/guide

⬇️ DÉCOUVRE la nouvelle PLATEFORME pour MAÎTRISER la CYBERSÉCURITÉ 🛡️

Apprends en profondeur la cybersécurité grâce à des cours pratiques, plein d'exercices et des projets concrets ➔ https://hexlabs.pro

❗ Disclaimer ❗

Cette vidéo est uniquement à but éducatif et documentaire.

Elle vise à enseigner la cybersécurité et n'incite en aucun cas à des actes illégaux.

Hafnium décline toute responsabilité en cas d'usage inapproprié.

https://www.youtube.com/watch?v=rcFG0XPG_Yw

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Cybersécurité : un secteur qui ne recrute plus

Le pentest offensif, c'est le rêve de beaucoup : découvrir des failles, casser des systèmes, et écrire “hacker éthique” sur son profil LinkedIn.

Mais la réalité, c'est que le marché paraît complètement bouché : annonces qui demandent 3 ans d'expérience minimum, OSCP à 1200€, et parfois… un portfolio déjà existant.

Alors, est-ce que ça veut dire que la cybersécurité est saturée ? Absolument pas. Dans cette vidéo, on va voir pourquoi le pentest est une niche difficile d'accès, quelles alternatives existent (Blue Team, DevSecOps, GRC, reverse, OT…), et surtout comment construire en 30 jours un portfolio qui impressionnera les recruteurs.

Au programme :

00:00 - Intro : le mythe du pentest offensif

01:00 - Le paradoxe du marché : pénurie vs bouchon

02:30...

https://www.youtube.com/watch?v=nV34gPplvGU

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

RUBBER DUCKY - DÉCOUVERTE & BASES

Salut à toutes et à tous,

De retour pour la New Rubber Ducky et l'énorme potentiel qu'elle a à vous partager !!!

Je vous avais fait en 2021 la présentation rapide de la première version de celle-ci. Et bien aujourd'hui, on réapprend à s'en servir mais plus en détail et avec vraiment du concret et du lourd.

Voici donc la première vidéo de cette série consacrée à la New Rubber Ducky et à son nouveau langage de programmation le Ducky Script 3.0

Ne vous arrêtez pas à la première vidéo car je vous réserve de sacrées surprises si vous ne la connaissez pas encore cette clé.

Article concernant cette vidéo sur mon site avec exemple de payload : https://s3curity.info/wp/?p=1638

-----------------------------------------------------------------------------

0:00 Intro

0:31...

https://www.youtube.com/watch?v=GeoUCp6dAcM

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

On pirate des trucs (Machines Hack The Box Planning) #rediffusion du 14/09/2025

Rediffusion du live durant lequel on a fait la machine Hack The Box "Planning".

👨💻 *À propos de moi :*

Je suis pentester professionnel avec plus de 9 ans d'expérience dans la réalisation de tests d'intrusion. Sur cette chaîne, je partage mes connaissances, mes découvertes et des démonstrations pratiques autour de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

- Découvrez mes formations et masterclass : https://academy.secureaks.com/

🔗 *Ressources et liens utiles :*

- Créez un compte Hack The Box (lien affilié) : https://hacktheboxltd.sjv.io/6ev54b

- Machine...

https://www.youtube.com/watch?v=uYoxT7DGWus

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Maintenant c'est au tour de NPM ...

📩 Reçois le GUIDE stratégique pour apprendre la CYBERSÉCURITÉ ➔ https://hexlabs.pro/guide

⬇️ DÉCOUVRE la nouvelle PLATEFORME pour MAÎTRISER la CYBERSÉCURITÉ 🛡️

Apprends en profondeur la cybersécurité grâce à des cours pratiques, plein d'exercices et des projets concrets ➔ https://hexlabs.pro

❗ Disclaimer ❗

Cette vidéo est uniquement à but éducatif et documentaire.

Elle vise à enseigner la cybersécurité et n'incite en aucun cas à des actes illégaux.

Hafnium décline toute responsabilité en cas d'usage inapproprié.

https://www.youtube.com/watch?v=dzBG74SHRyY

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Comment Disparaître d'Internet et Devenir Anonyme

Saviez-vous qu'il est possible de retracer presque toutes vos activités en ligne, même des années après ? 🌐 Dans cette vidéo, je vous montre comment disparaître complètement d'Internet et devenir totalement anonyme.

Attention, cette vidéo est à des fins éducatives uniquement et doit être utilisée de manière éthique et légale.

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes liens :

► Mon Discord : https://discord.gg/sEgCHPf7gt

► Mon Linkedin : https://www.linkedin.com/in/parlonscyber/

►...

https://www.youtube.com/watch?v=9AsB1OYiIPQ

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

El Mago x YesWeHack #3: Live Recon on ATG Bug Bounty Program

In this third episode of Hacking Nights, El Mago returns for our collaboration with YesWeHack (in Spanish) 🎥

This time, he performs a live recon on YesWeHack's public bug bounty program ATG.

El Mago demonstrates practical techniques and shows the tools used during the recon process against real-world web applications 🕵️

A huge thank you to El Mago for this third collaboration and for continuing to showcase bug bounty methodologies to the community!

In this episode, you will learn:

• How to approach recon on a real bug bounty program

• What tools are commonly used for web application recon

• How recon helps identify potential vulnerabilities

• How to apply these techniques in your own bug bounty hunting

👉 Try your own challenges and sharpen your skills on Dojo:...

https://www.youtube.com/watch?v=ewjHEKWjBNE

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

On pirate des trucs (Machines Hack The Box Cap) #rediffusion du 04/09/2025

Rediffusion du live durant lequel on a fait la machine Hack The Box "Cap".

👨💻 *À propos de moi :*

Je suis pentester professionnel avec plus de 9 ans d'expérience dans la réalisation de tests d'intrusion. Sur cette chaîne, je partage mes connaissances, mes découvertes et des démonstrations pratiques autour de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

- Découvrez mes formations et masterclass : https://academy.secureaks.com/

🔗 *Ressources et liens utiles :*

- Créez un compte Hack The Box (lien affilié) : https://hacktheboxltd.sjv.io/6ev54b

- Machine HTB...

https://www.youtube.com/watch?v=A4P0t3Cy2Xg

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

LUNII V3.2.2, PROBLÈME RÉSOLU !

Salut à toutes et à tous,

Et comme à mon habitude, je suis très heureux de vous partager cette nouvelle astuce.

Cette fois-ci, c'est suite au blocage de différents outils permettant de rajouter des histoires sur la Lunii suite à la sortie du firmware 3.2.2 qu'une nouvelle parade a été trouvée pour vous permettre d'intégrer à nouveau vos histoires préférées.

Je tiens à remercier DantSu et Daneel pour les échanges que j'ai eu avec eux et pour avoir trouvé cette solution que je suis content de vous partager aujourd'hui.

Explication pas à pas comme toujours, bon visionnage ;)

-----------------------------------------------------------------------------

0:00 Intro

0:31 Générique

1:02 Présentation du projet

1:46 Liens utilent

5:11 Préparation Lunii v3 avec firmware 3.2.2

7:25...

https://www.youtube.com/watch?v=ey5Yo3gzKiE

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

HTTP/1.1 : la FAILLE DESYNC qui menace 24M de sites WEB

Des millions de domaines vulnérables à cause d'un protocole qui aurait dû être mis au musée depuis longtemps : HTTP/1.1.

Dans cette vidéo, je vous raconte comment une simple désynchronisation HTTP peut se transformer en autoroute pour les attaquants.

Du cache poisoning à l'exploitation de l'en-tête Expect: 100-continue, en passant par les variantes CL.0 et 0.CL, on va plonger dans les entrailles du protocole et voir pourquoi HTTP/1.1 reste un danger structurel.

Au programme :

00:00 - Intro : la faille cachée au cœur du web

00:50 - Historique de la recherche

02:25 - Le smuggling, c'est quoi ?

05:20 - Les attaques CL.0 expliquées

07:11 - Les attaques 0.CL expliquées

11:05 - Expect 100 continue, wtf ?

12:30 - Exemples Akamai, Netlify, LastPass… et l'isolement qui s'effondre

13:10...

https://www.youtube.com/watch?v=cImKS9xfpIg

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

El Mago x YesWeHack #2: Tackling error-based XXE on Dojo challenge #42

This is the second episode of our collaboration with ‘Hacking Nights' YouTuber El Mago, who again discusses (in Spanish) YesWeHack's Dojo, the hands-on training platform for Bug Bounty hunters. 🐞

This time, he takes on Dojo Challenge #42: ‘Hex Color Palette', a lab focused on error-based XXE!

El Mago shows how the bug works, why it matters and how to exploit it step by step to capture the flag. 🏴

A huge thank you to El Mago for this second collaboration and for continuing to showcase Dojo to the community!

Whether you're new to Bug Bounty or levelling up your skills, this episode should have something to offer, including:

• Understanding error-based XXE vulnerabilities

• Exploiting XXE in a hands-on lab

• Using Dojo to practice real-world Bug Bounty techniques

👉...

https://www.youtube.com/watch?v=HzbhZHdbe78

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Comment j'ai changé les prix d'un e-shop💸🛒

⛔️ Cette vidéo est uniquement à but instructif. Je ne vous incite en aucun cas à reproduire les techniques présentées dans la vidéo sur un système pour lequel vous n'avez pas une autorisation écrite de la part de propriétaire.⛔️

Soutenir la chaine

-----------------------------------------------------------------------------------------------------------

☕Buy me a coffee : https://www.buymeacoffee.com/waked

Liens d'affiliation

------------------------------------------------------------------------------------------------------------

🛡️INE : https://ine.grsm.io/wakedxy

🌐 Proton :

- Proton Pass: https://go.getproton.me/SH1Yv

- Proton VPN: https://go.getproton.me/SH1Ys

- Proton Mail: https://go.getproton.me/SH1Yx

🐱💻 HackTheBox : https://hacktheboxltd.sjv.io/GK2jBL

🎓HTB...

https://www.youtube.com/watch?v=FR-hdrQ-CD0

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

On pirate des trucs (Machines Hack The Box TwoMillion) #rediffusion live 28/08/2025 partie 2

Rediffusion du live (partie 2) durant lequel on a fait la machine Hack The Box "TwoMillion".

👨💻 *À propos de moi :*

Je suis pentester professionnel avec plus de 9 ans d'expérience dans la réalisation de tests d'intrusion. Sur cette chaîne, je partage mes connaissances, mes découvertes et des démonstrations pratiques autour de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

- Découvrez mes formations et masterclass : https://academy.secureaks.com/

🔗 *Ressources et liens utiles :*

- Créez un compte Hack The Box (lien affilié) : https://hacktheboxltd.sjv.io/6ev54b

-...

https://www.youtube.com/watch?v=vyBrQh8emKU

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

On pirate des trucs (Machines Hack The Box TwoMillion) #rediffusion live 28/08/2025 partie 1

Rediffusion du live (partie 1) durant lequel on a fait la machine Hack The Box "TwoMillion".

👨💻 *À propos de moi :*

Je suis pentester professionnel avec plus de 9 ans d'expérience dans la réalisation de tests d'intrusion. Sur cette chaîne, je partage mes connaissances, mes découvertes et des démonstrations pratiques autour de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

- Découvrez mes formations et masterclass : https://academy.secureaks.com/

🔗 *Ressources et liens utiles :*

- Créez un compte Hack The Box (lien affilié) : https://hacktheboxltd.sjv.io/6ev54b

-...

https://www.youtube.com/watch?v=-XLmLOLKabc

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

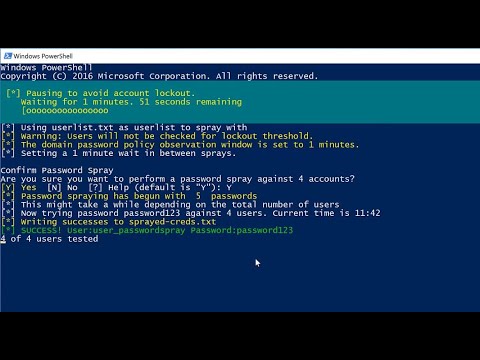

Cette MÉTHODE est PLUS RAPIDE que le BRUTE F0RCE ?

📩 Reçois le GUIDE stratégique pour apprendre la CYBERSÉCURITÉ ➔ https://hexlabs.pro/guide

⬇️ DÉCOUVRE la nouvelle PLATEFORME pour MAÎTRISER la CYBERSÉCURITÉ 🛡️

Apprends en profondeur la cybersécurité grâce à des cours pratiques, plein d'exercices et des projets concrets ➔ https://hexlabs.pro

❗ Disclaimer ❗

Cette vidéo est uniquement à but éducatif et documentaire.

Elle vise à enseigner la cybersécurité et n'incite en aucun cas à des actes illégaux.

Hafnium décline toute responsabilité en cas d'usage inapproprié.

https://www.youtube.com/watch?v=cpj-nBoDJ6A

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Top 5 des fonctionnalités MÉCONNUES mais indispensables d'un gestionnaire de mots de passe

Oui, Chrome peut enregistrer vos mots de passe, mais ne les donnez pas si facilement à des pirates et utilisez un gestionnaire de mots de passe à la place. Voici 5 fonctionnalités peu connues et très utiles. ⏬ Cliquez ci-dessous pour en savoir plus ⏬.

Envie de propulser tes compétences et ta (future) carrière en Cybersécurité/Informatique ?... alors, 👍 POUCE BLEU, ABONNE TOI ET METS LA CLOCHE 🛎️ ► https://www.youtube.com/c/MichelKartner?sub_confirmation=1

▂▂▂▂▂▂ LIENS ▂▂▂▂▂▂

🔒 Site web de LockSelf ► https://www.lockself.com/?utm_source=michelkartner&utm_medium=paid&utm_campaign=influence

☑️ Essai gratuit d'un mois ► https://subscribe.lockself.com/mono-step/funnel?utm_source=michelkartner&utm_medium=paid&utm_campaign=influence&utm_content=videoyoutube&utm_term=5-fonctionnalites-meconnues-gmdp

▂▂▂▂▂▂...

https://www.youtube.com/watch?v=bs-E8qv_ct4

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

C'est quoi une attaque Man In The Middle (MiTM) ?

Dans cette vidéo, je vous montre comment un attaquant peut effectuer une attaque Man in The Middle grâce à de l'ARP cache poisoning (via arp spoofing) pour intercepter des communications sur un réseau local.

👨💻 *À propos de moi :*

Je suis pentester professionnel avec 9 ans d'expérience dans la réalisation de tests d'intrusion et je partage régulièrement mes connaissances et découvertes dans le domaine de la cybersécurité.

📩 *Besoin d'un audit de sécurité ?*

- Contactez-moi : https://secureaks.com/fr/#contact

🎓 *Formations et coaching :*

- Réservez une séance de coaching personnalisée : https://academy.secureaks.com/b/coaching-pentest-web

- Découvrez mes formations et masterclass : https://academy.secureaks.com/

🔗 *Ressources et liens utiles :*

-...

https://www.youtube.com/watch?v=qh0h8S5e7F4

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

On pirate des trucs (Machines Hack The Box TwoMillion) #rediffusion live du 21/08/2025

Rediffusion du live durant lequel on a commencé la machine Hack The Box "TwoMillion", qu'on a terminé dans le live du 28/08/2025.

👨💻 *À propos de moi :*

Je suis pentester professionnel avec 8 ans d'expérience dans la réalisation de tests d'intrusion et je partage régulièrement mes connaissances et découvertes dans le domaine de la cybersécurité.

🔗 *Ressources et liens utiles :*

- Créez un compte Hack The Box (lien affilié) : https://hacktheboxltd.sjv.io/6ev54b

- Machine HTB Planning : https://app.hackthebox.com/machines/TwoMillion

🌐 *Restons connectés :*

- Visitez mon site web pour plus d'infos sur mes services : https://secureaks.com

- Connectez vous avec moi sur LinkedIn pour une collaboration ou pour suivre mes dernières mises à jour professionnelles...

https://www.youtube.com/watch?v=nUJ43eVoLtc

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Talkie Pwnii #8: From Predictable Tokens to YAML Deserialization RCE in Python

In Episode 8 of Talkie Pwnii, Pwnii tackles YesWeHack's Dojo Challenge on predictable tokens and YAML deserialization in Python.

(We apologize for audio issues in this video - the content remains fully understandable.)

This episode shows how a weak token generation mechanism in Python - using random() with a known seed, can be exploited to predict authentication tokens.

It then dives into an unsafe YAML deserialization, leading to remote code execution (RCE)!

Got an idea for a future episode or want to create your own Dojo challenge? Reach out to @Brumens2 or @pwnwithlove on X or drop a comment below 👇

#BugBounty #YAML #RCE #Deserialization #YesWeHackDOJO #YesWeRHackers #Python #CTF #Hacking

https://www.youtube.com/watch?v=kSiuk2s-GpA

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

Comment Installer Kali Linux sur Android en 10 Minutes (Sans Root)

Si vous voulez être protégé sur Internet, rendez-vous sur https://www.cyberghostvpn.com/ParlonsCyber pour bénéficier de 83 % de réduction sur CyberGhost VPN, avec 4 mois gratuits !

📱 Saviez-vous qu'il est possible d'installer Kali Linux directement sur votre téléphone Android en quelques minutes et sans root ? 💻

Attention, cette vidéo est à des fins éducatives uniquement et doit être utilisée de manière éthique et légale.

J'espère que tu apprécieras 🙂

🫶🏻 Pour me soutenir :

https://www.youtube.com/channel/UCGjKwjEvPA0ms2wOyBwdMPQ/join

👌🏻 Abonne-toi : https://www.youtube.com/@ParlonsCyber?sub_confirmation=1

Pour toute collaboration ou partenariat, contactez-moi à parlonscyberpro@gmail.com.

----------------------------------------------------

🧭Mes...

https://www.youtube.com/watch?v=SBTpNwJWAE8

Partager : LinkedIn / Twitter / Facebook / View / View (lite)

COMPRENDRE BURP SUITE EN 10 MINUTES

Salut à toutes et à tous.